-

サーバ構築のデージーネットTOP

-

OSS情報

-

一押しOSS

-

プライベート認証局〜OpenXPKI〜

プライベート認証局〜OpenXPKI〜

OpenXPKIは、SSL/TLSの管理を行う認証局(CA)を構築するためのソフトウェアです。

電子証明書は、通信を暗号化したり、通信相手を証明するために使われます。電子証明書には、インターネット上で利用するパブリック証明書と、組織の内部だけで利用するプライベート証明書がありますOpenXPKIを使うと、このプライベート証明書を発行するための認証局を構築することができます。

パブリック証明書は、信頼できる公式な認証局が発行するため、有償の場合がほとんどです。そのため、サーバ証明書などでは利用されています。一方、組織内の人やデバイスの証明や監査をするためのクライアント証明書では、無償で利用できるプライベート証明書が使われることが多くなっています。

OpenXPKIは、The Open XPKI Projectが開発・管理を行っており、オープンソースソフトウェアとして公開されています。また、このプロジェクトにはデージーネットも参加していて、日本語化を行っています。なお、名称のPKIは、公開鍵基盤(Public Key Infrastructure)のことです。

プライベート認証局(CA)OpenXPKIの特徴

OpenXPKIで認証局を構築することで、次のようなことが可能になります。

- 電子証明書・鍵の管理(サーバ証明書、クライアント証明書、セキュアメール証明書)

- ユーザと認証局管理者の権限の分離

- 認証局が発行した電子証明書の失効処理と証明書失効リスト(CRL)の公開

- SCEP(Simple Certificate Enrollment Protocol)による、オンラインでの電子証明書の登録・取得

- 複数の認証局の管理

SSL/TLS証明書の発行は、opensslコマンドなどを使って行うこともできます。しかし、複雑な手続きが必要で認証局の管理者がすべてを行う必要があり、とても不便です。OpenXPKIで認証局を構築することで、WEBインタフェースから証明書の管理を行うことができます。さらに、ユーザから認証局への申請と証明書の発行のような業務のためのワークフローを作成することもできます。

プライベート認証局(CA)OpenXPKIの機能

ここでは、OpenXPKIを使って認証局を構築し、SSL/TLS証明書の管理を行う方法についてご紹介します。

認証局による証明書の発行

OpenXPKIでは、次の2つの方法で証明書の発行業務を行うことができます。

- 認証局の管理者がCSRと証明書を作成する

- 利用者がCSRを作成し、認証局の管理者が証明書を発行する

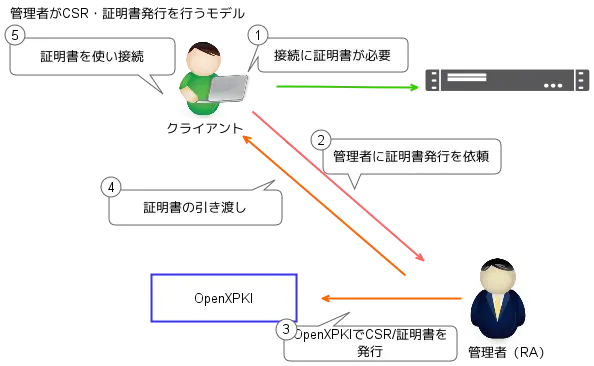

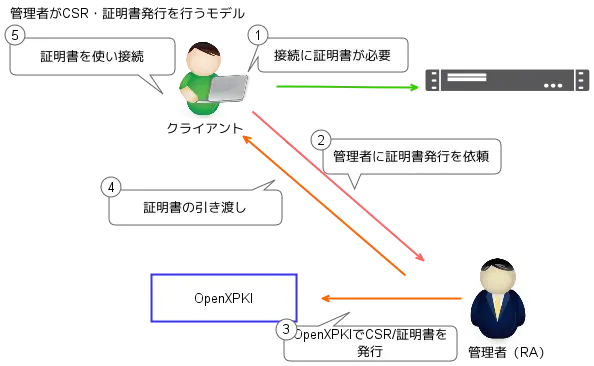

認証局の管理者がCSRと証明書を作成する

利用者の要求に基づいて、認証局の管理者が証明書署名要求(CSR)と証明書を作成する方法です。図のような流れでOpenXPKIを利用します。

- 利用者が証明書の発行の必要なシステムを利用しようとします。

- 証明書が必要なため、認証局の管理者に証明書発行を依頼します。

- 認証局の管理者は、OpenXPKIを使って証明書を発行します。

- 認証局の管理者が、証明書を利用者に引き渡します。

- 利用者は証明書を使って、システムにアクセスできるようになります。

このように認証局を構築する場合、認証局の管理者が、CSRの発行に必要な情報を利用者からヒアリングし、その情報を元に作業を行います。そのため、利用者にとってはハードルが低く、親切な対応です。ただ、認証局の管理者の業務負担が大きくなります。

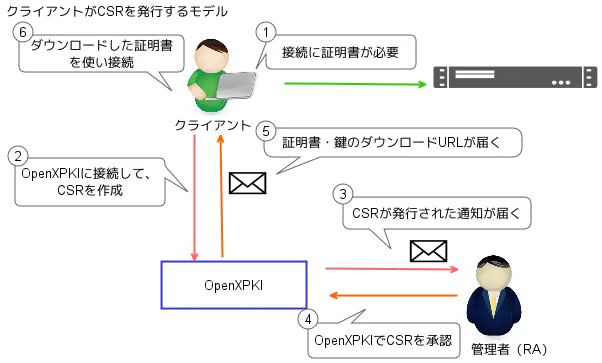

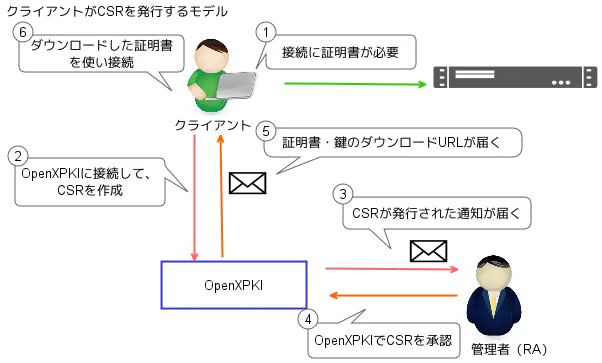

利用者がCSRを作成し、認証局の管理者が証明書を発行する

利用者がWebインタフェースから証明書署名要求(CSR)を作成し、認証局の管理者が証明書を発行する方法です。次のような流れでOpenXPKIを利用します。

- 利用者が証明書の発行の必要なシステムを利用しようとします。

- 利用者はOpenXPKIに接続して、証明書署名要求(CSR)を作成し認証局への申請処理を行います。

- 利用者の申請は、自動的に認証局の管理者に通知されます。

- 認証局の管理者はOpenXPKIを使って、CSRを承認し、証明書を発行します。

- 自動的に認証局が発行した証明書と鍵ファイルのURLが、利用者に届きます。

- 利用者は証明書と鍵ファイルをダウンロードします。

- 利用者は証明書を使って、システムにアクセスできるようになります。

このように認証局を構築する場合、証明書の発行に必要な情報は利用者自身が入力します。認証局の管理者が行うのは、CSRの承認と証明書の発行のみです。そのため、認証局の管理者の負担が少ない方法です。

認証局が発行した証明書の失効

証明書が保管されたPCやスマートフォンなどを利用者がなくしてしまった場合には、証明書を失効し、システムにアクセスできないようにする必要があります。そのための処理が、証明書の失効処理です。失効処理も、次のような2つの方法があります。

- 利用者が自分で失効処理を行う

- 利用者から連絡を受けた認証局の管理者が失効処理を行う

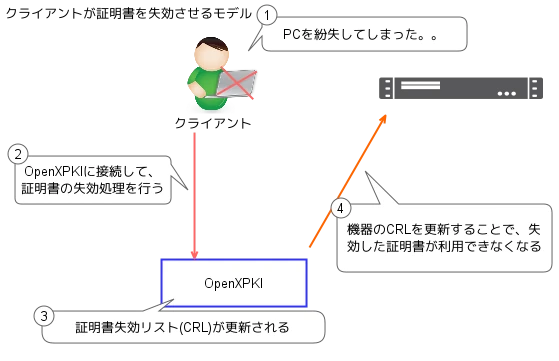

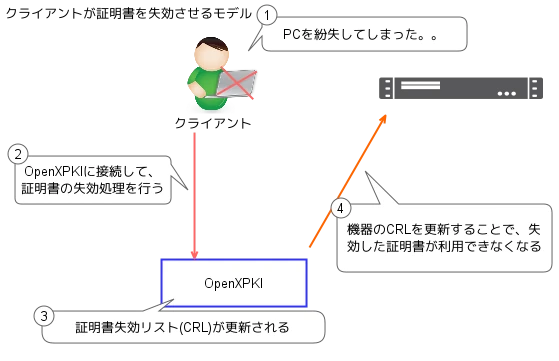

利用者による証明書の失効処理

図は、利用者が自分で失効処理を行う場合の処理の流れを表しています。次のような流れでOpenXPKIを利用します。

- 利用者がPCやスマートフォンの紛失に気づきます。

- 利用者がOpenXPKIに接続して、証明書の失効処理を行います。

- OpenXPKIが、証明書失効リスト(CRL)を更新します。

- ネットワーク機器がCRLに基づき認証をします。そのため、証明書が利用できなくなります。

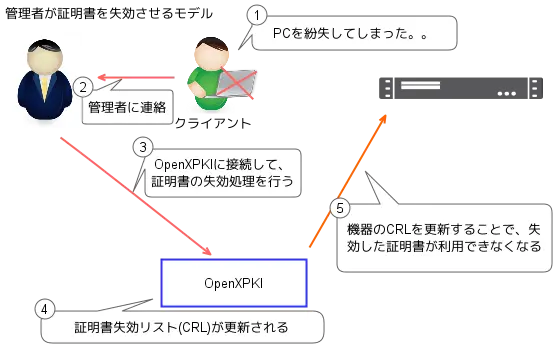

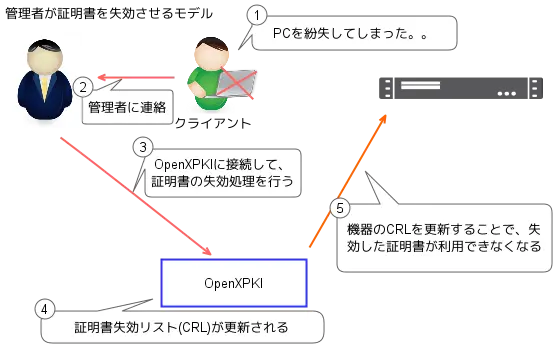

認証局の管理者による証明書の失効処理

図は、利用者からの連絡を受けて、認証局の管理者が失効処理を行う場合の処理の流れを表しています。次のような流れでOpenXPKIを利用します。

- 利用者がPCやスマートフォンの紛失に気づきます。

- 利用者が認証局の管理者に連絡します。

- 認証局の管理者はOpenXPKIから証明書の失効処理を行います。

- OpenXPKIが、証明書失効リスト(CRL)を更新します。

- ネットワーク機器がCRLに基づき認証をします。そのため、証明書が利用できなくなります。

デージーネットのサービスとサポート

デージーネットでは、OpenXPKIを活用してプライベート証明書を発行する認証局の構築サービスを行っています。プライベート認証局(CA)を構築すると、通常のパスワードを使った認証よりも解析されにくく、システムの信頼を向上することができます。OSSを組み合わせて認証局を構築するサービスのため、ユーザライセンス料をかけず、設計・構築・保守に十分な費用をかけることが可能です。

認証局の構築後はOpen Smart Assistanceにより認証局管理のサポートが受けられます。Open Smart Assistanceは継続してシステム管理者の運用をサポートするサービスで、以下のようなサポートが受けられます。

- Q&A(インストールしたOSSやソフトウェアの利用方法に関してのご質問にお答えします。)

- セキュリティ情報提供

- 障害調査、障害回避

- 障害時オンサイト対応

- 障害時システム再構築

Open Smart Assistanceはこちら

デモのお申込み

もっと使い方が知りたい方へ

OpenXPKIの操作方法や操作性をデモにてご確認いただけます。使い方のイメージを把握したい、使えるか判断したい場合にご活用下さい。OpenXPKIのデモをご希望の方は、下記よりお申込みいただけます。

一押しOSS【OpenXPKI】

- 認証局の証明書検索

- 認証局が発行した証明書は、WEBインタフェースから簡単に検索することができます。

- 認証局の証明書失効

- 認証局が発行した証明書の失効は、WEBインタフェースから行うことができます。

- OpenXPKIのインストール

- 認証局を構築するため、OpenXPKIをインストールする場合には、公式サイトでDebian/Ubuntu用のパッケージが配布されています。ここでは、Debian Jessieへのインストール方法を紹介します。

- OpenXPKI手順書

- ここではOpenXPKI Web UIの管理画面を使用したOpenXPKIサーバの操作手順についてのマニュアルについて紹介します。

- OCSPレスポンダ〜OpenCA OCSPD〜

- OCSPとは、公開鍵証明書の失効状態を取得するための通信プロトコルです。OCSPを実装するための通信プロトコルです。OCSPを実装するためのOCSPレスポンダであるOpenCA OCSPDについて紹介します。