-

サーバ構築のデージーネットTOP

-

OSS情報

-

OSS紹介

-

パスワード以外の方法も!添付ファイル付きメールを自動で安全化するOSS〜SaMMA〜

-

標的型攻撃対策の構成例

標的型攻撃対策の構成例

SaMMAを使った標的型攻撃対策の構成例

SaMMAの機能を使って、様々な形で標的型攻撃対策を行うことができます。ここでは、SaMMAの構成例をいくつか紹介します。

- 添付ファイルをすべて削除

- 標的型攻撃と疑わしい場合に添付ファイルを削除または隔離ZIP化

- ウィルスチェックやSPAMチェックを行い、問題があれば添付ファイルを隔離ZIP化

- LibreOfficeと連携し、添付ファイルをPDF化

- Votiroと連携し、添付ファイルをサニタイズ

- 添付ファイルを処理したメールと、元メールを別々に配送

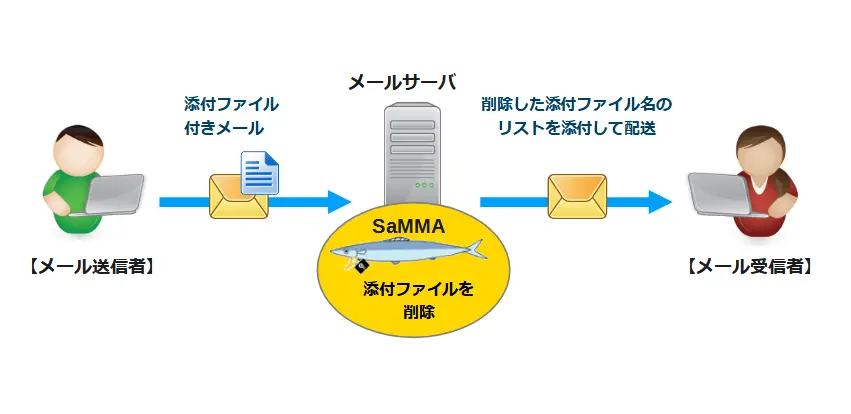

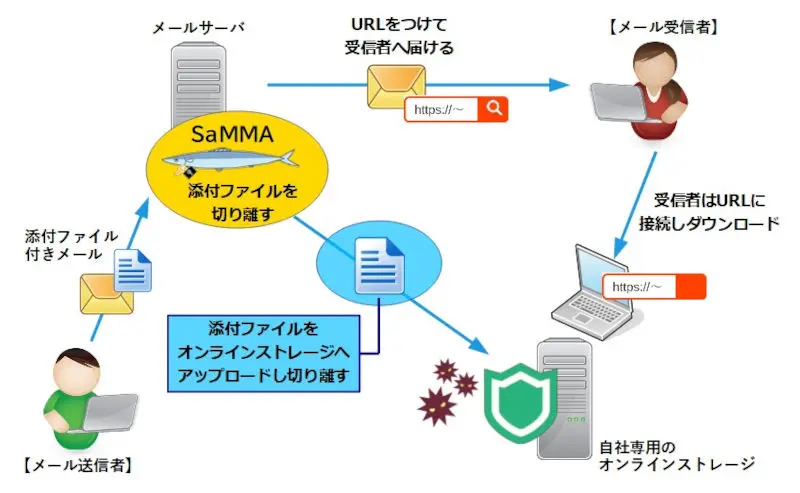

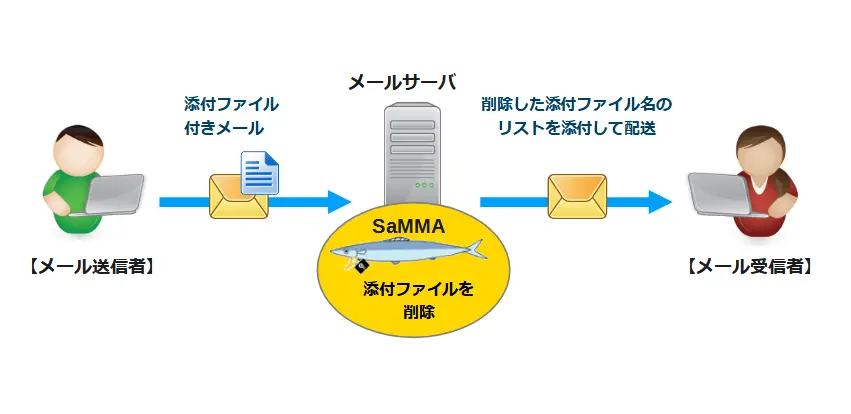

構成例1: 添付ファイルをすべて削除

組織外と添付ファイルを使ったファイル交換を禁止する構成です。添付ファイルが発見された場合には、すべて削除します。

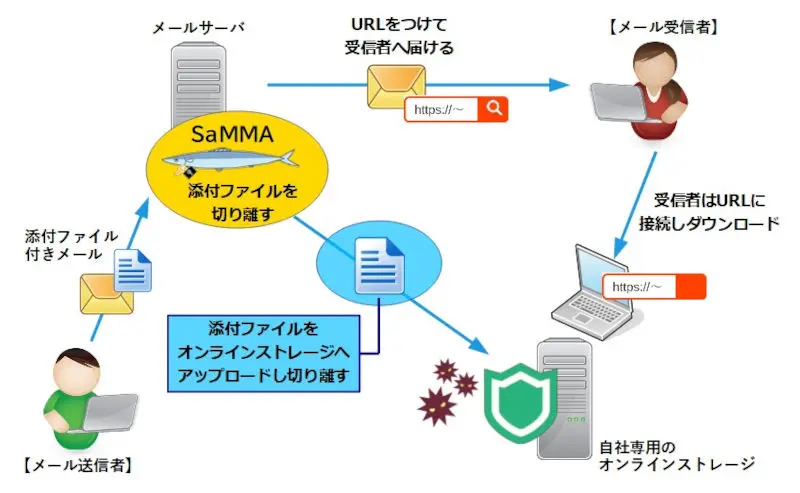

なお、ファイルの交換が必要な場合には、オンラインストレージなどを利用します。Google Driveなどのインターネット上のサービスを利用することもできますが、厳密にはこうしたサービスからのダウンロードが標的型攻撃に利用される可能性もあります。そのため、オンラインストレージを自社で用意するのが安全です。自社から添付ファイルを送付する場合には、自社サーバの専用のダウンロードURLを通知します。外部から添付ファイルを送ってもらう場合には、取引先に専用のアカウントを用意しファイルをアップロードしてもらいます。

デージーネットでは、ファイル交換のプラットフォームとして、Nextcloudを利用することを推奨しています。なお、設定のバリエーションとして、特定の取引先からのメールだけは削除しないように設定することもできます。

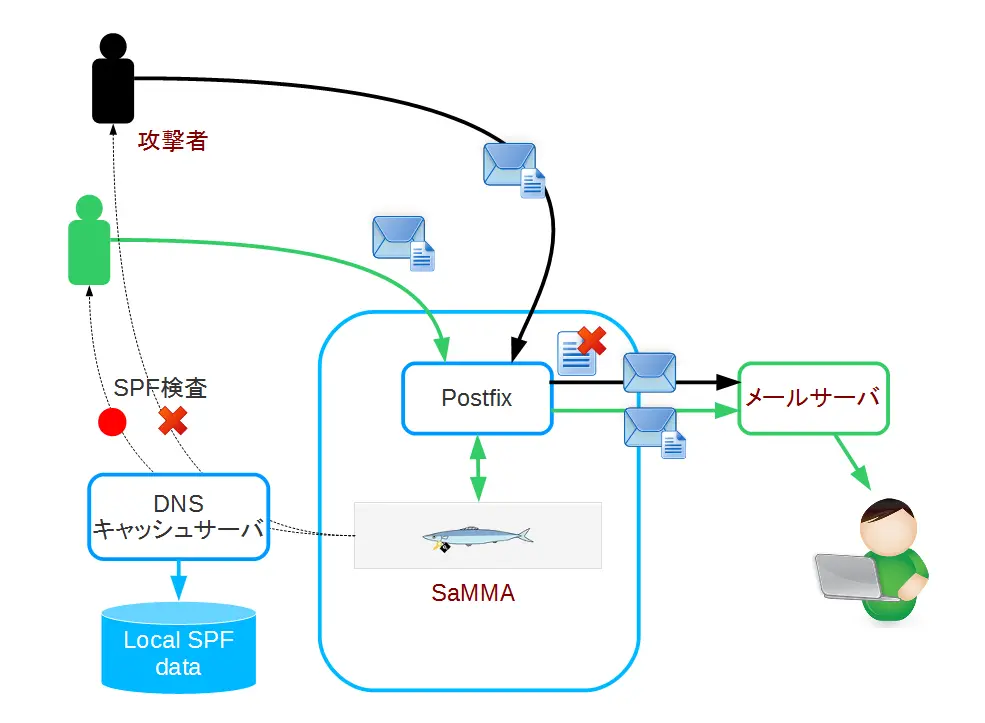

構成例2: 標的型攻撃と疑わしい場合に添付ファイルを削除または隔離ZIP化

添付ファイルを利用する場合でも、安全なメールしか受け取らない最もセキュアな構成です。利便性の低下や管理者の負荷があっても、高い安全性を確保しなければならない場合に利用します。取引先が限られている場合や、子会社などに限られる場合に利用すべき構成です。

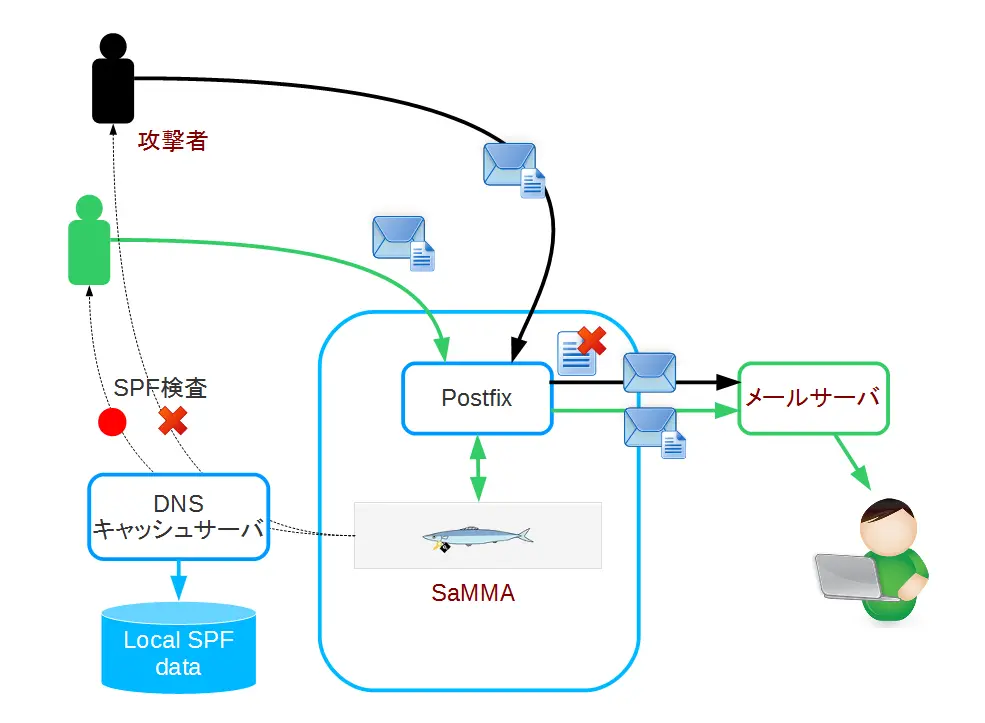

この方法では、標的型攻撃と疑わしいメールをすべて削除または暗号ZIP化してしまいます。メールの検査は、SaMMAの標的型攻撃の検証機能を使って行います。取引先が正しくSPFレコードなどを設定していれば、メールが削除されることはありません。

ただし、デージーネットでこの機能を導入したところ、SPFレコードが登録されていなかったり、登録されていても誤っていたりするケースが多くありました。そのような場合のために、MXサーバからの送信であれば制限しない機能やドメインの逆引きチェックの機能が導入されました。

しかし、これらの機能をすべて使っても正しい送信元だと判定できない場合があります。そのような場合には、取引先にSPFレコードの適切な設定を促すとともに、自社内でも回避の設定を行います。取引先から届いたメールを分析し、相手サーバのメールの振る舞いを解析します。そして、DNSキャッシュサーバにローカルデータとして相手先サーバのSPFレコードを仮登録することで誤検知を回避します。

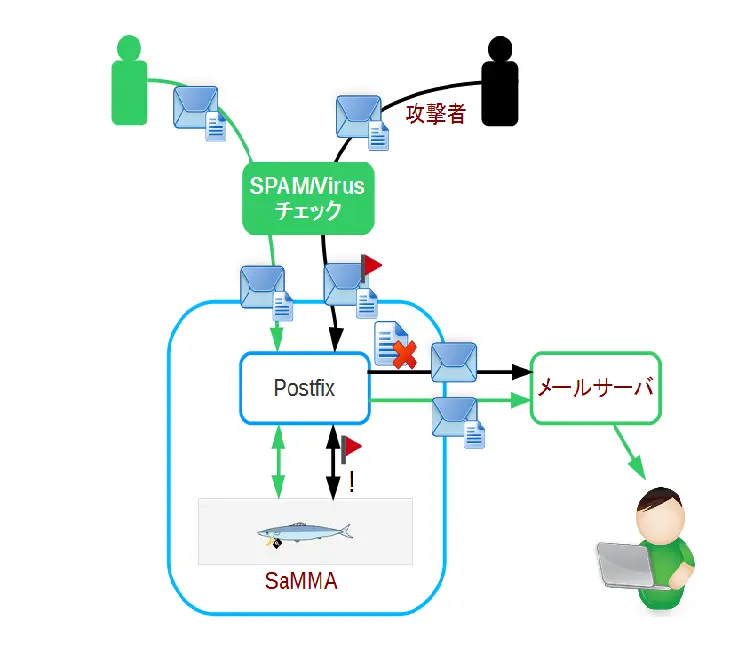

構成例3: ウィルスチェックやSPAMチェックを行い、問題があれば添付ファイルを隔離ZIP化

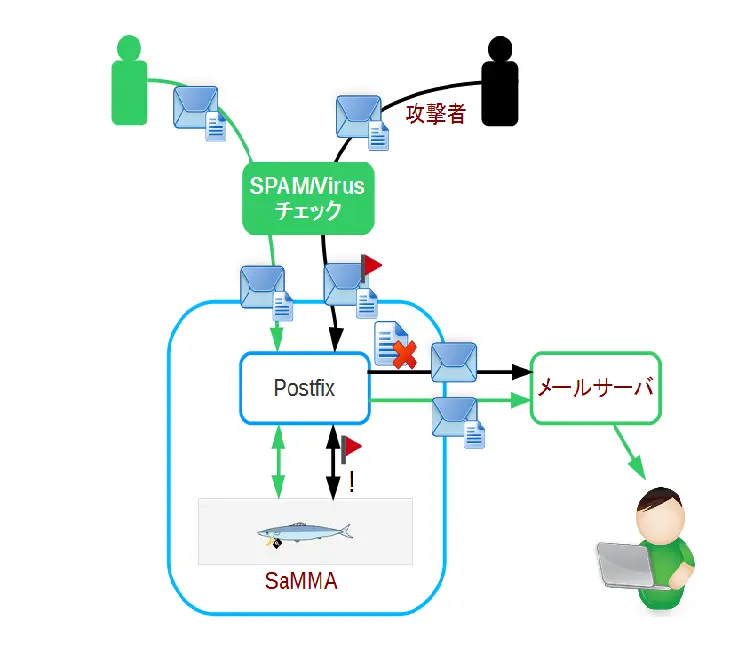

既存のウィルス/SPAMチェックアプライアンスなどと組み合わせて動作させる方式です。一般的に、ウィルスやSPAMと判定されたメールは、アプライアンスの隔離機能を使って隔離することもできます。しかし、隔離機能を持った製品は高価です。

また、規模によっては一台のアプライアンスで処理することができず、隔離したファイルの取扱いに困ることがあります。このような場合には、アプライアンスでウィルス/SPAMチェックを行い問題のあるメールのヘッダやサブジェクトにマークを付けます。このマークが付いたメールをSaMMAに渡し、添付ファイルを削除したり隔離ZIP化した上でユーザに配送することができます。

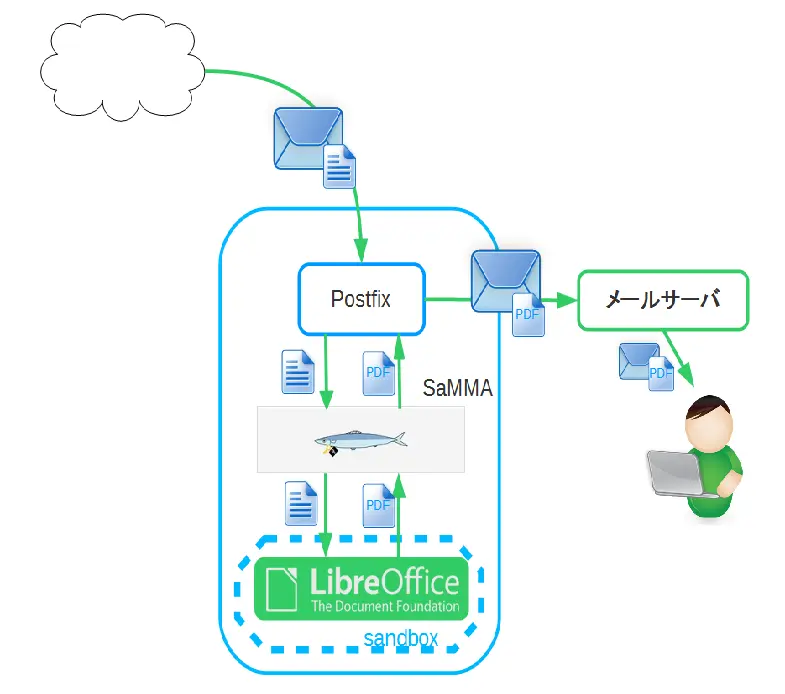

構成例4: LibreOfficeと連携し、添付ファイルをPDF化

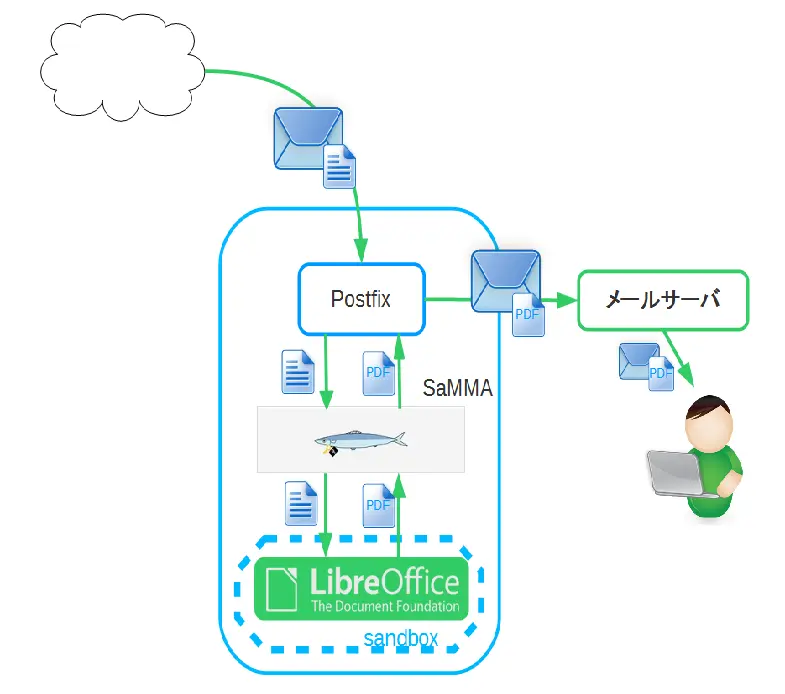

削除や隔離ZIP化では煩雑という場合には、標的型攻撃と疑わしいメールの添付ファイルをPDFなどに変換する方法があります。ウィルス、トロイの木馬、ランサムウェアなどが潜んでいる可能性が高いファイルは、Word、Excel、Powerpoint、PDF、EXEファイルなどです。これらのファイルに対策を行うことで、攻撃のほとんどを回避することができます。

このような構成では、EXEファイルは極めて危険ですので削除します。Word、Excel、PowerPointは、Linuxサーバ上で動作するOSSのオフィススイートであるLibreOfficeを使ってPDFに変換します。PDFは、1ページずつ画像化するのが一般的です。LibreOfficeは、感染を避けるためsandbox内で動作させます。

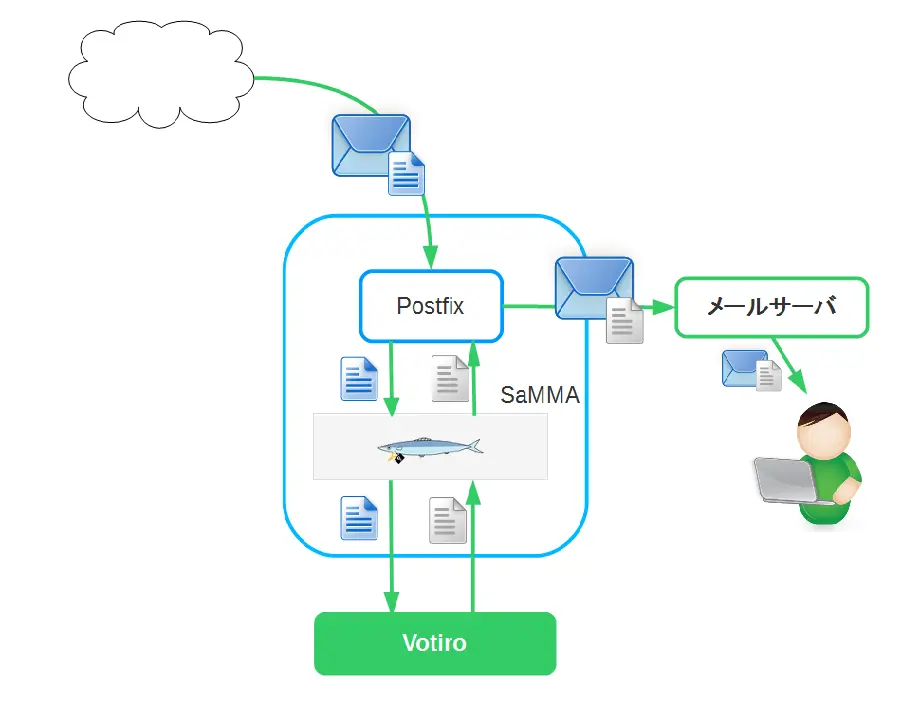

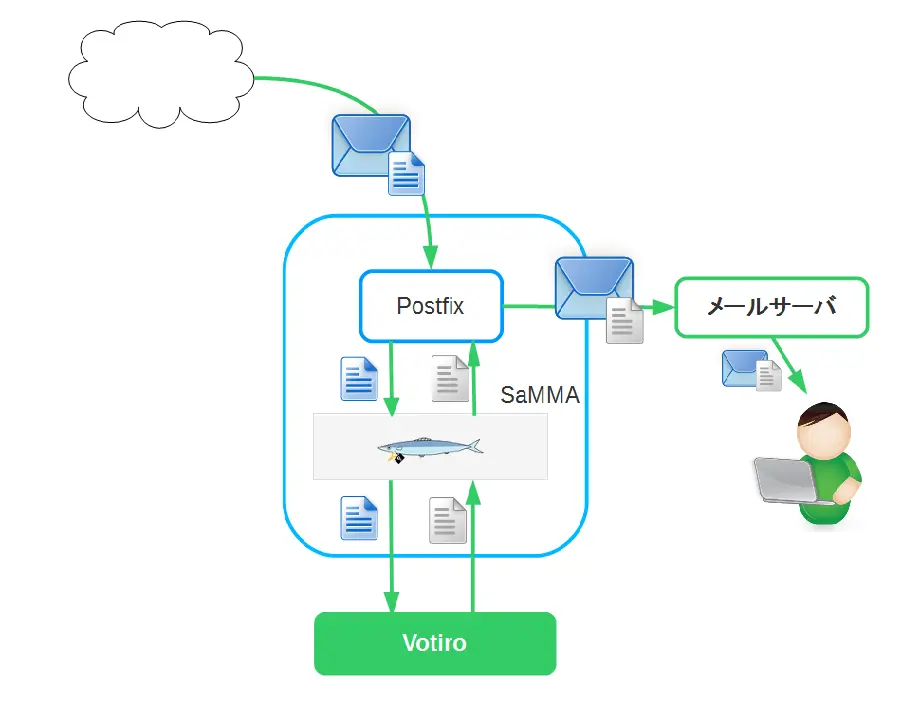

構成例5: Votiroと連携し、添付ファイルをサニタイズ

標的型攻撃は、Word、Execlのマクロとして不正な処理を実行させたり、PDFのスクリプト機能を使って不正な処理を実行させるような方法で行われます。そのため、マクロやスクリプトだけをファイルから削除することができれば、攻撃を回避することができます。このような手法をサニタイズと呼びます。ファイルのサニタイズを行う技術としては、Votiroの製品が非常に優れています。

SaMMAは、Votiroと連携する機能を持っています。標的型攻撃と疑わしいメールの添付ファイルをサニタイズしたり、特定の拡張子を持つ添付ファイルをすべてサニタイズすることができます。SaMMAでは、Votiro製品を単独で使うよりも、きめ細かな制御できるようになります。

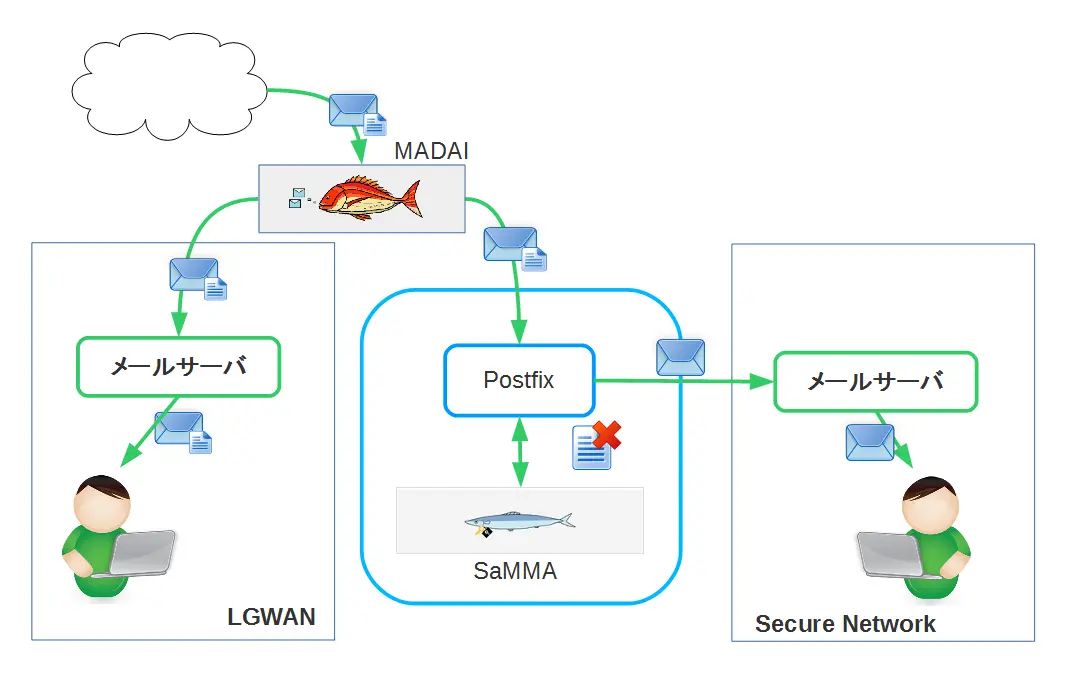

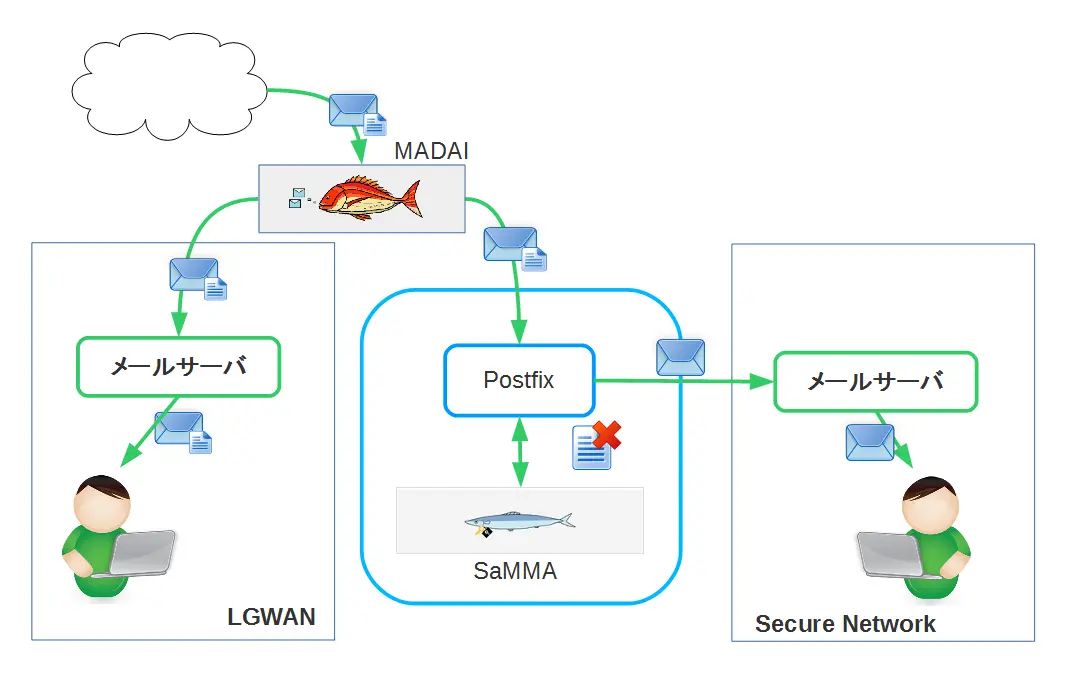

構成例6: 添付ファイルを処理したメールと、元メールを別々に配送

これまでの1∼5の構成と組み合わせて、さらに元メールを別のサーバに送ることもできます。自治体ネットワークの強靭化の取り組みでは、こうした構成が使われることが多くなっています。

メールの複製には、デージーネットが開発したOSSであるMADAIを利用します。MADAIは、メールを複製して、本来のメールサーバとは別のサーバに配送する機能を持っています。例えば、内部ネットワークに配送するメールからは添付ファイルを削除します。

SaMMAは、削除したメールのファイル名などの情報のみをログとして元メールに添付して配送します。この情報を見て、添付ファイルの内容を見る必要があるかを判断します。実際に添付ファイルの内容を見る場合には、検疫ネットワークに配置されたPCから元メールを参照します。

標的型対策サーバ「構築事例/情報の一覧」

標的型攻撃で使われるメールは、送信者を偽装して送信されるものが多いことが知られています。本事例は、オープンソースソフトウェアのSaMMAとENMAを組み合わせて、送信者を偽装した標的型メールの添付ファイルを自動的に削除することで、標的型攻撃を回避する機能を実現したものです。

Postfixの配送制御機能とSaMMAの添付ファイル削除機能を組み合わせて、携帯電話へメールを転送する時に、添付ファイルを削除するシステムを構築した事例です。

SaMMAを使って、メールの添付ファイルを自動的に暗号化するシステムを構築した事例です。

「標的型攻撃対策」に関する導入事例やデージーネットの取り組みのページ一覧です。「標的型攻撃対策」について情報を収集する際やサービスをご検討いただく際などにお役立てください。

デージーネットが作成した、メールの添付ファイルを自動的に安全化するオープンソースソフトウェアSaMMAの利用マニュアルです。

デージーネットが作成したSaMMAの設定変更を、Webインタフェース上で行うことができるアプリケーションSaMMAadminの利用マニュアルです。

SaMMA ZIP無害化プラグインは、標的型メール攻撃対策で、SaMMAの添付ファイル無害化機能を拡張するためのプラグインです。デージーネットが開発しオープンソースとして公開しています。

SaMMAはデージーネットで開発した添付ファイルを処理するOSSです。デージーネットで行っているSaMMAの商用サポートについて紹介します。

デモのお申込み

もっと使い方が知りたい方へ

SaMMAの操作方法や操作性をデモにてご確認いただけます。使い方のイメージを把握したい、使えるか判断したい場合にご活用下さい。SaMMAのデモをご希望の方は、下記よりお申込みいただけます。

OSS情報

- PPAP対策とSaMMA

- 近年、PPAPにおけるZIP暗号化の脆弱性やウイルス感染の危険性が高いと指摘されており、脱PPAPへの動きが加速しています。ここではPPAP問題点を解説し、解決策としてSaMMAを利用する方法について詳細に紹介します。

- 標的型攻撃対策の構成例

- SaMMAの機能を使って、様々な形で標的型攻撃対策を行うことができます。このページでは、SaMMAによる標的型攻撃対策システムの構成例をご紹介します。

- SaMMAクラウドサービス連携機能

- SaMMAクラウドサービス連携機能とは、クラウドサービスのメール機能を利用している場合でも、添付ファイルの処理を可能にする機能です。これにより、SaMMAとメール機能を安全に連携することができるようになります。

- SaMMAのよくある質問

- このページでは、SaMMAや標的型メール攻撃に関してお客様からよくいただくご質問にお答えしていきます。