構築事例:OpenXPKIを利用したプライベート認証局

クライアントのクラウドシステムを構築する業者(不特定多数)の自社ネットワークや端末からのログインの際にセキュアに保ちたいというご要望がありました。このご要望を踏まえプライベート認証局であるOpenXPKIを利用してシステムの構築を行いました。

- お客様が悩まれていた課題

- アクセス時のセキュリティが不安

- プライベート証明書の発行、発行後の証明書の管理などを、コマンドラインで行っている

- 失効リストの配布ができていない

- +導入企業プロフィール

- ★

導入企業業種

官公庁・自治体

ユーザー規模

-

利用OS

Red Hat Enterprise Linux 7.7

導入月

2019年12月

デージーネットが提案した「OpenXPKIを利用したプライベート認証局」

![]()

![]()

プライベート認証局のOpenXPKIを利用

お客様からの課題を踏まえ、プライベート認証局であるOpenXPKIを活用してシステムの構築を行いました。OpenXPKIは、SSL/TLSの管理を行う認証局(CA)を構築するためのソフトウェアです。OpenXPKIは、The Open XPKI Projectが開発・管理を行っており、オープンソースソフトウェアとして公開されています。このプロジェクトにはデージーネットも参加していて、日本語への翻訳も行っています。OpenXPKIを利用し認証局を構築することで、主に電子証明書・鍵の管理や認証局が発行した電子証明書の失効処理と証明書失効リスト(CRL)の公開、SCEP(Simple Certificate Enrollment Protocol)による、オンライン(WEB インターフェース)での電子証明書の登録・取得などができるようになります。また、他の機能としてWEBインターフェースから証明書の検索も可能です。

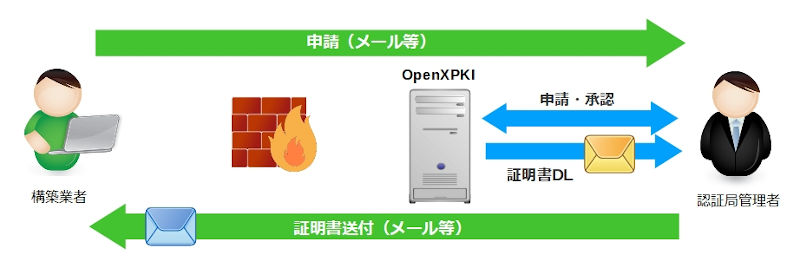

構築業者が認証局の管理者に申請することで、管理者がOpenXPKIに証明書の発行を依頼し、その証明書を業者に送付します。

電子証明書には、インターネット上で利用するパブリック証明書と、組織の内部だけで利用するプライベート証明書があります。しかしパブリック証明書は信頼できる公式な認証局が作成するため、有償かつ発行に時間がかかることがあります。そのため無償で利用できるプライベート証明書を発行するための認証局を構築できるオープンソースのOpenXPKIを採用しました。

Dockerコンテナの利用

OpenXPKIは、RHEL系のディストリビューションでは配布が行われておらず、Debian/Ubuntu系ディストリビューションのみの配布でした。Debianでの対応を想定していましたが、当時Debian8での配布のみの状況であり、Debian8のサポートは終了していました。そのため、RHEL7にDebian8をDockerでコンテナ化して準備し、その上にOpenXPKIを動作させました。すべてのパッケージをDebian8のコンテナ上に導入すると、個別のパッケージアップデートに影響が出る可能性が高いため、Debian8コンテナにインストールするものはOpenXPKIのみとしました。その他のパッケージはRHEL7システム側で稼働させるようにしました。

失効リスト配布サーバの設置

失効リストを配布するため、失効リスト用のサーバを別途設置し、証明書紛失などのインシデントに即時対応することが可能な状態を設計いたしました。

導入後の結果

![]()

【Webセミナー】検索時間を削減!OSSの全文検索システムFess紹介セミナー

| 日程: | 4月17日(木)Webセミナー「BigBlueButton」を使用します。 |

| 内容: | 「欲しいファイルが見つからない…」「ファイルの保管場所を知りたい…」という課題はありませんか?このセミナーでは、社内にある欲しい情報の検索時間を削減できるOSSの全文検索システムを紹介します。 |

| ご興味のあるかたはぜひご参加ください。 | |

OpenXPKIを利用したプライベート認証局の関連ページ

認証サーバ構築の事例一覧

- OpenLDAPによるLDAPサーバのユーザ統合管理システム事例

- OpenLDAPによるLDAPサーバのマルチマスタ構成事例

- LDAPサーバ冗長化事例

- RADIUSサーバ事例

- CaptivePortalを利用したSNS認証事例

- Google AuthenticatorとFreeRADIUSを使ったOTP認証事例

- daloRADIUSを使用したRADIUSサーバ事例

- 389 Directory Serverを利用したLDAPサーバ事例

- OpenXPKIを利用したプライベート認証局事例

- Nginxを利用したクライアント認証サーバ導入事例

- FreeRADIUSを利用した認証サーバ事例

- Amazon Linux 2へ認証サーバOSの移行事例

- Keycloakを利用したシングルサインオン認証サーバの導入事例

- 管理の負担を軽減したKeycloakによるシングルサインオンサーバ構築事例

- 多要素認証にTOTPを利用したKeycloakサーバ導入事例

- Keycloakを利用したRoundcubeのSSO連携事例