DNSサーバ構築

DNSは、インターネットでも比較的古くから使われているプロトコルで、ホスト名とIPアドレスを調べる役割を担っています。インターネットを利用するためには、最も基本的でなくてはならないものです。古くからあるサービスですが、ここ数年で利用形態や方法が大きく変わっています。様々な攻撃が行われ、それに対応を迫られているためです。デージーネットでは、多くのインターネットサービスプロバイダとともに、こうした攻撃の防御にも関わってきました。そのような経験を元に、最新のDNSセキュリティ対策を提案しています。

DNSサーバへの攻撃の危険性

ファイアウォール、IPSなど様々なインターネットセキュリティを導入している企業でも、DNSのセキュリティに対する関心はあまり高くありません。しかし、セキュリティ上の問題が発生した場合には極めて深刻な影響が出ます。

例えば、自組織のIPアドレス情報を公開しているDNSサーバが攻撃を受け、情報が改竄された場合を考えてみましょう。自社のWebサービスを利用しようとした顧客が、すべて別のサーバに誘導されてしまう可能性があります。すると、顧客の重要な個人情報が漏えいしてしまうかもしれません。あるいは、意図的に間違った情報を流されることで、組織の信頼を失墜させるような事態が発生する可能性があります。また、自組織のメールサーバに届けられるメールが、すべて第三者に送られるようになる可能性があります。

しかし、注意深く細工をされると、システム管理者はこうしたことをまったく検知できないかもしれません。どんどん情報が漏洩していることにまったく気づかないということもあり得るのです。これは、他組織の情報が改竄された場合も同様です。その組織との間で交換されるメールの内容がすべて漏洩したり、自社の決済情報が漏れてしまう可能性があるのです。

DNSは、基本的なサービスです。そのため、攻撃を受けた場合の影響は測り知れないのです。

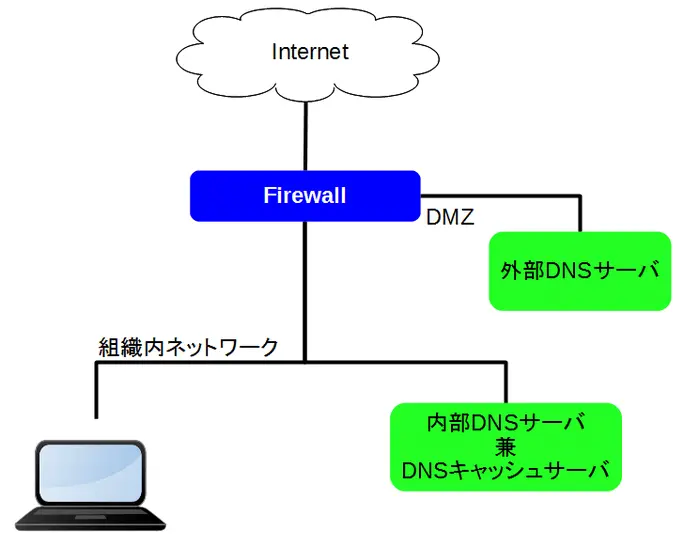

従来のDNSサーバ構成とその問題点

従来は、DNSサーバを配置する場合には、外部DNSサーバと内部DNSサーバを配置し、内部DNSサーバがDNSキャッシュサーバを兼ねるという構成が一般的でした。内部DNSサーバが不要な場合には、外部DNSサーバとキャッシュサーバを兼ねる構成も少なくありませんでした。いずれの場合でも、ホスト名とIPアドレスの情報を管理する権威DNSサーバと、DNS問い合わせを代行するDNSキャッシュサーバを、一つのサーバに配置していました。

しかし最近では、DNSキャッシュサーバと権威DNSサーバを同居させるのは危険であると考えられるようになりました。DNSサーバへの攻撃で、DNSキャッシュサーバに間違った答えを送り返す攻撃が見られるようになったためです。このとき、権威DNSサーバとDNSキャッシュサーバが同居していると、本来自分が管理しているはずの情報まで書き換えてしまう場合があるためです。

また、DNSキャッシュサーバは、2台を配置して片方が止まっても大丈夫なようにするというのが一般的でした。

Windowsなどのクライアントでは、DNSキャッシュサーバを複数台設定できるため、この機能を利用すれば十分だと考えられていたのです。しかし、インターネットの利用頻度が上がるにつれて、この切り替えがシームレスに行われない場合があることが問題視されるようになりました。片方のサーバが停止した場合に、クライアントはリクエストに対する応答がないことを確認して、もう一つのサーバへリクエストを送ります。このタイムアウトは数秒のオーダーですが、通信量の多いネットワークでは数秒の処理の遅延が大きな負荷につながることがあるためです。

さらに、最近はDNSに関連するセキュリティの問題が急激に増えています。そのため、一つのDNSサーバソフトウェアだけでシステムを構成するのは危険だと考えられるようになってきました。

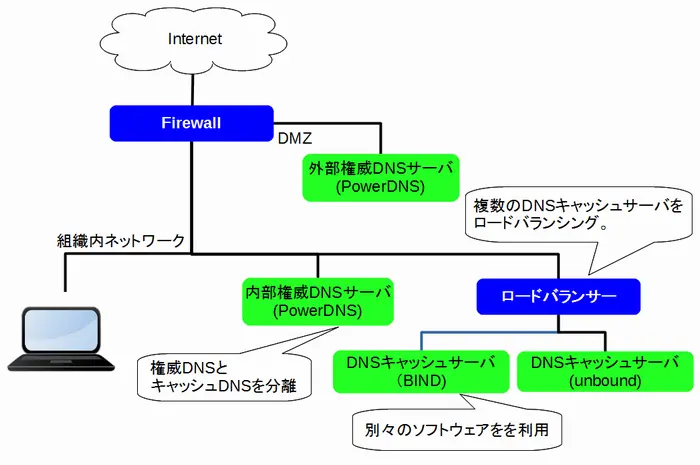

新たなDNSサーバ構成

こうした問題を考慮して、デージーネットでは次のようなDNSサーバのシステム構成を推奨しています。

- 権威DNSサーバとキャッシュDNSサーバを分離する

- キャッシュDNSサーバは複数台を配置し、ロードバランサ―で負荷分散を行う

- DNSサーバソフトウェアは、複数のソフトウェアを配置する

ネットワークの規模が小さい場合には、DNSキャッシュサーバと内部権威DNSサーバを一つのサーバ上に配置する場合があります。しかし、この場合でもDNSキャッシュサーバと権威DNSサーバの機能を別々のソフトウェアで処理するように構成します。

DNSサーバのセキュリティを拡張 ∼DNSSECの導入∼

こうしたシステム構成上の問題点を解決しても、まだ完全ではありません。古いDNSプロトコルだけではセキュリティを担保することができないためです。そのため、DNSにはセキュリティの拡張が行われていて、現在のインターネットでは利用が一般化してきています。それがDNSSECです。

DNSSECでは、権威DNSサーバが扱うDNSデータには、サーバの署名が添付されます。DNSキャッシュサーバで署名を検証することで、正しいデータかどうかを検証できるようになっています。DNSSECは、ヨーロッパを中心に普及しています。米国でも普及率は24.9%に達しています。これは、自律的な普及率と言われる10.9%を大きく超え、本格的な普及期に入ってきています。

デージーネットでは、DNSSECの管理を簡単に行うことができるDNSサーバソフトウェアとしてPowerDNSを推奨し、商用サポートを提供しています。

DNSサーバへの攻撃を分析できる仕組みの導入

DNSに対する攻撃が多くなっていることから、DNSのログを取得し分析を行う仕組みを準備しておくことを推奨しています。デージーネットでは、DNSログの記録プロセスをDNSサーバから分離し、DNSサーバの負荷をできるだけ抑えた状態でログを取得する方法を提案しています。DNSのログは膨大な量になります。そのため、ビックデータの解析ソフトウェアであるElasticsearchを使って分析できる仕組みを提案しています。

DNSサーバの管理

ネットワークの規模がある程度大きくなると、いくつものドメインを少数のシステム管理者だけで管理することは現実的ではなくなります。そのため、ドメイン毎に管理者を置き、別々に管理できる仕組みが必要になっています。また、管理者が多くなると、テキストファイルでの管理には限界があります。そのため、WEB-UIなどを使って簡単に管理できる仕組みが必要です。

デージーネットでは、WebからDNSデータを管理するための仕組みとしてPoweradminを推奨し、PowerDNSとともにサポートを提供しています。

DNSサーバソフトウェア

DNSサーバソフトウェアとしてはBINDが非常に有名です。しかし、デージーネットでは次のようなDNSサーバソフトウェアを推奨しています。

- 権威DNSサーバ:PowerDNS

- DNSキャッシュサーバ:unbound

DNSサーバソフトウェアのアップデート

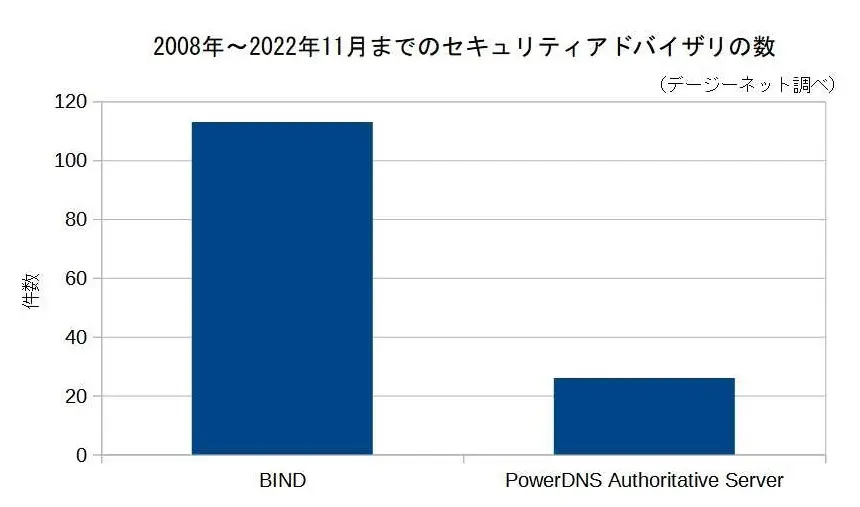

DNSサーバソフトウェア(特にBIND)は、アップデートが非常に多く行われます。そして、致命的な問題も多く、タイムリーにバージョンアップをしていく必要があります。デージーネットでは、構築したサーバに対してデージーネットが自発的にアップデートを行うアップデート適用サービスを提供しています。

BINDとPowerDNSの脆弱性比較(2008年〜2022年11月)

DNSサーバ関連情報

BIND〜DNSサーバの特徴と弱点〜

BINDとは、権威DNSサーバとキャッシュDNSサーバの両方の機能を持ったオープンソースソフトウェアです。DNSサーバのデファクトスタンダードとして古くから利用されてきました。BINDは、非常に汎用的に利用できる一方で、コードが複雑で脆弱性が潜みやすく、セキュリティ上の問題があるとされています。

注目のDNSサーバ PowerDNS

PowerDNSは、管理ウェブインタフェースが利用できる便利なOSSのDNSサーバです。このページでは、PowerDNSの特徴、脆弱性の数、パフォーマンスについてご紹介します。

DNSサーバ構築 BIND v.s. PowerDNS

このページでは、PowerDNSと、現在広く利用されているBINDの比較第一弾をご紹介します。PowerDNSとBINDの特徴・機能を比較しました。また、デージーネットが行ったPowerDNSとBINDの性能比較ベンチマークの情報も記載しています。

PowerDNSサポート

デージーネットでは、PowerDNSの構築やシステム保守サポート、コンサルティングの実績を活用して、PowerDNSの商用サポートを行います。PowerDNSをより便利に、効率的に安心して利用するサポートを致します。

DNSサーバのおすすめOSS比較9選!選定ポイントも解説

DNSサーバとは、インターネットの名前解決を行うサーバーのことを言います。ここでは、おすすめの各DNSサーバのOSSの特徴を比較し、DNSサーバソフトウェアを選定する際に重視すべきポイントをまとめました。

DNSサーバ構築事例

unboundによるDNSキャッシュサーバ事例

加入ユーザ向けのDNSキャッシュサーバをunboundを使って構築し、DNSセキュリティの向上を計りました。

PowerDNSによるDNSサーバ事例

BINDに替わる権威DNSサーバとして注目されているPowerDNSを使用して、DNSサーバのセキュリティとスピードの向上を図りました。また、PowerDNSの管理ツールであるPowerAdminと合わせて利用することで、管理性も向上することができました。

DNSキャッシュサーバの水責め攻撃対策事例

近年、日本国内のISPでDNSキャッシュサーバの障害が報告されています。DNS水責め攻撃とよばれる攻撃が行われたためです。そのため、各ISPでは対策に追われています。本事例は、デージーネットがDNSキャッシュサーバにDNSサーバへの水責め攻撃の対策を行ったものです。

マルチDNS環境事例

BINDに脆弱性が多く発見され、DNSサーバのバージョンアップなどの対策が頻繁に必要になっています。マルチDNS環境は、複数のDNSサーバソフトウェアを使ってDNSサーバを構成することで、特定のソフトウェアの脆弱性によって外部から攻撃を受けてDNSサービスが停止することがないようにするのが目的です。本事例は、このようなマルチDNS環境を構築したものです。

児童ポルノブロッキング対応DNSキャッシュサーバ事例

児童ポルノブロッキングは、ICSAから公開されている児童ポルノ掲載アドレスリストを使って、有害サイトを閲覧できなくする仕組みです。本事例は、DNSキャッシュサーバが問い合わせを受けたときに、児童ポルノ掲載サイトへの問い合わせを別サイトに誘導する仕組みを構築しました。

PowerDNSによるDNSSEC対応の権威DNSサーバ事例

権威DNSサーバをBINDで構築し、DNSSEC対応をしているが管理が煩雑だということでご相談を頂きました。PowerDNSとPowerAdminを利用することで、DNSSECの運用が簡単に行えるようになりました。

bindによるDNSSEC対応の権威DNSサーバ事例

権威DNSサーバをDNSSEC対応にしたいという問い合わせがあり、BINDを使って構築しました。BINDの設定だけではなく、上位のレジストラへの登録などの含めて、総合的に対応させていただきました。

dnsdistを利用した負荷分散型権威DNSサーバ事例

お客様からは、システムの老朽化によってBINDのDNSサーバを更改したいというご要望がありました。デージーネットでは、そのご要望に対し、dnsdist+PowerDNSを使用し3ノードクラスタ構成にしたDNSサーバの構築を提案いたしました。

NSDを利用した権威DNSサーバ事例

今回は、広告、マスコミ関係のお客様へDNSサーバを導入した事例です。お客様は、利用しているDNSサーバのOSサポート終了に伴い更改を検討していました。BINDの脆弱性も気にされていたため、NSDを使った権威DNSサーバを構築しました。

BINDからPowerDNSへ権威DNSサーバ移行事例

今回は、情報・通信業のお客様へDNS権威サーバを構築した事例です。お客様は、以前よりDNS権威サーバとして、BINDを利用していましたが、セキュリティ面や耐障害性に不安がありました。